Lab tổng hợp

LAB CCNP SECURITY SCOR (300-701) - CHỦ ĐỀ "Advanced NAT trên Cisco ASA"

05/10/2019 03:56:54

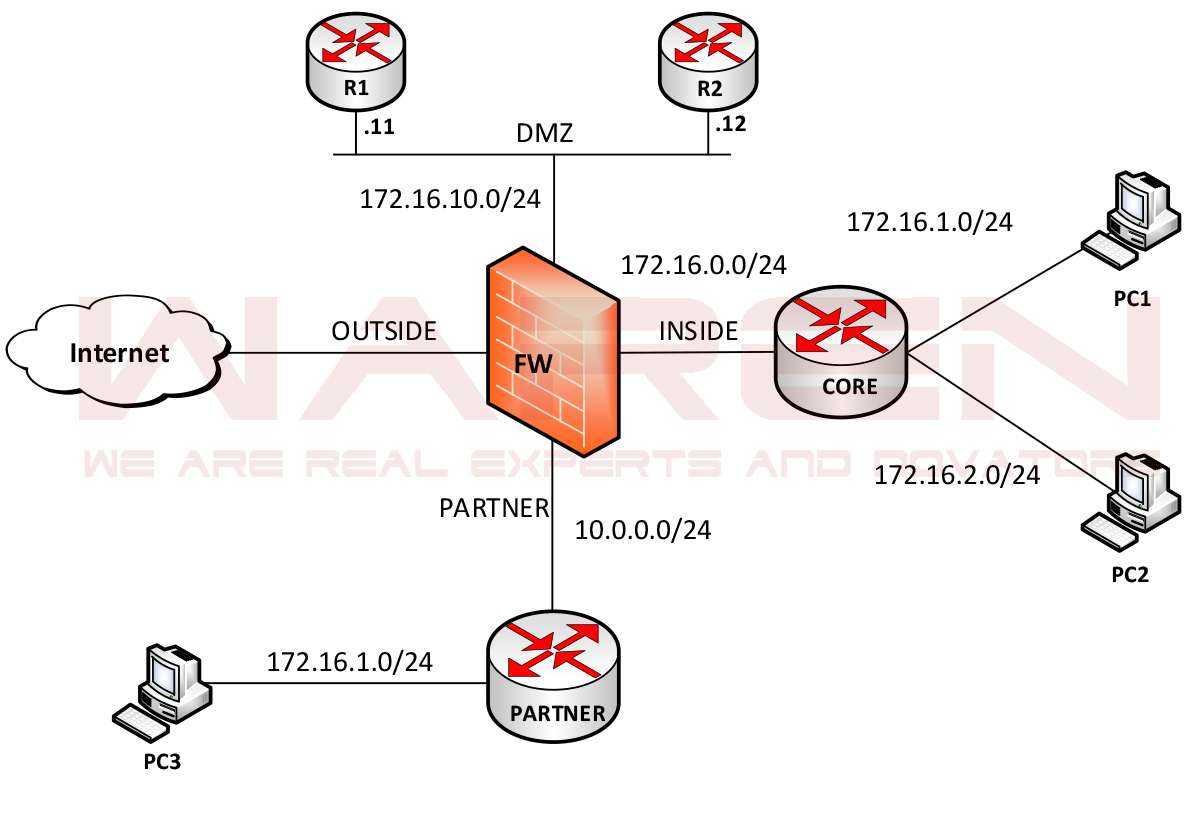

SƠ ĐỒ BÀI LAB:

YÊU CẦU:

Cấu hình NAT trên ASA sao cho:

- Subnet 172.16.1.0/24 ra vùng Outside sẽ được chuyển đổi địa chỉ với interface

- Subnet 172.16.2.0/24 ra vùng Outside sẽ được chuyển đổi địa chỉ với dãy địa chỉ.

- Subnet vùng Inside khi truy cập đến R1 sẽ được chuyển đổi thành địa chỉ 172.16.11.10/32

- Subnet vùng Inside khi truy cập đến R2 sẽ được chuyển đổi thành địa chỉ 172.16.11.12/32

- Từ vùng Outside vào DMZ có thể truy cập dịch vụ telnet đến R1 và R2 dùng địa chỉ cổng Outside

- Vùng mạng 172.16.1.0/24 thuộc Inside trùng với 172.16.1.0/24 thuộc vùng Partner, chuyển đổi địa chỉ tương ứng khi hai vùng giao tiếp với nhau như sau:

- Vùng 172.16.1.0/24 thuộc Inside được chuyển đổi thành 172.17.1.0/24

- Vùng 172.16.1.0/24 thuôc Partner được chuyển đổi thành 172.18.1.0/24

THỰC HIỆN:

1. Cấu hình ban đầu

- Cấu hình cổng:

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address dhcp setroute

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.0.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif dmz

security-level 50

ip address 172.16.10.1 255.255.255.0

!

interface GigabitEthernet0/3

nameif partner

security-level 0

ip address 10.0.0.1 255.255.255.0

- Cấu hình định tuyến

route inside 172.16.1.0 255.255.255.0 172.16.0.2 1

route inside 172.16.2.0 255.255.255.0 172.16.0.2 1

route partner 172.18.1.0 255.255.255.0 10.0.0.2 1

2. Cấu hình yêu cầu 1 và 2:

- Tạo Object:

object network NET_172.16.1.0

subnet 172.16.1.0 255.255.255.0

object network NET_172.16.2.0

subnet 172.16.2.0 255.255.255.0

object network PAT_POOL

range 192.168.1.100 192.168.1.102

- Cấu hình Auto Nat với interface:

object network NET_172.16.1.0

nat (inside,outside) dynamic interface

- Cấu hình Auto Nat với dãy địa chỉ:

object network NET_172.16.2.0

nat (inside,outside) dynamic pat-pool PAT_POOL

Kiểm tra:

- Thực hiện ping từ PC1 và PC2 để kiểm tra kết quả, nếu thành công kết quả NAT trên ASA như sau:

PC1> ping 8.8.8.8

84 bytes from 8.8.8.8 icmp_seq=1 ttl=45 time=48.853 ms

84 bytes from 8.8.8.8 icmp_seq=2 ttl=45 time=46.530 ms

- Thông tin bảng NAT:

ciscoasa# sh xlate

ICMP PAT from inside:172.16.2.2/14514 to outside:192.168.1.100/14514 flags ri idle 0:00:28 timeout 0:00:30

ICMP PAT from inside:172.16.1.2/21170 to outside:192.168.1.56/21170 flags ri idle 0:00:02 timeout 0:00:30

- Địa chỉ 172.16.1.2 sẽ được chuyển đổi sang địa chỉ của cổng Outside trong trường hợp này là 192.168.1.56.

- Địa chỉ 172.16.2.2 sẽ được chuyển đổi sang địa chỉ thuộc dãy, trong trường hợp này là 192.168.1.100.

3. Cấu hình yêu cầu 3 và 4:

- Tạo Object:

object network R1

host 172.16.10.11

object network R2

host 172.16.10.12

object network OBJ_172.16.11.11

host 172.16.11.11

object network OBJ_172.16.11.12

host 172.16.11.12

- Cấu hình Manual Nat:

nat (inside,dmz) source dynamic NET_INSIDE OBJ_172.16.11.11 destination static R1 R1

nat (inside,dmz) source dynamic NET_INSIDE OBJ_172.16.11.12 destination static R2 R2

Kiểm tra:

- Thực hiện lệnh ping từ PC1 đến R1 và R2

PC1> ping 172.16.10.11

84 bytes from 172.16.10.11 icmp_seq=1 ttl=254 time=17.894 ms

84 bytes from 172.16.10.11 icmp_seq=2 ttl=254 time=6.241 ms

PC1> ping 172.16.10.12

84 bytes from 172.16.10.12 icmp_seq=1 ttl=254 time=14.451 ms

84 bytes from 172.16.10.12 icmp_seq=2 ttl=254 time=8.481 ms

- Thực hiện debug ip icmp trên R1:

R1#debug ip icmp

ICMP packet debugging is on

R1#

*Feb 10 10:59:37.767: ICMP: echo reply sent, src 172.16.10.11, dst 172.16.11.11, topology BASE, dscp 0 topoid 0

*Feb 10 10:59:38.776: ICMP: echo reply sent, src 172.16.10.11, dst 172.16.11.11, topology BASE, dscp 0 topoid 0

*Feb 10 10:59:39.783: ICMP: echo reply sent, src 172.16.10.11, dst 172.16.11.11, topology BASE, dscp 0 topoid 0

- Và R2:

R2#debug ip icmp

ICMP packet debugging is on

R2#

*Feb 10 10:59:52.153: ICMP: echo reply sent, src 172.16.10.12, dst 172.16.11.12, topology BASE, dscp 0 topoid 0

*Feb 10 10:59:53.163: ICMP: echo reply sent, src 172.16.10.12, dst 172.16.11.12, topology BASE, dscp 0 topoid 0

- R1 reply về địa chỉ 172.16.11.11 và R2 reply về địa chỉ 172.16.11.12.

4. Cấu hình yêu cầu 5

- Cấu hình Object:

object service TELNET

service tcp source eq telnet

object service TELNET_2023

service tcp source eq 2023

- Cầu hình Manual NAT:

nat (dmz,outside) source static R1 interface service TELNET TELNET

nat (dmz,outside) source static R2 interface service TELNET TELNET_2023

- Cấu hình ACL:

access-list POLICY_IN extended permit tcp any host 172.16.10.11 eq telnet

access-list POLICY_IN extended permit tcp any host 172.16.10.12 eq telnet

access-group POLICY_IN in interface outside

Kiểm tra:

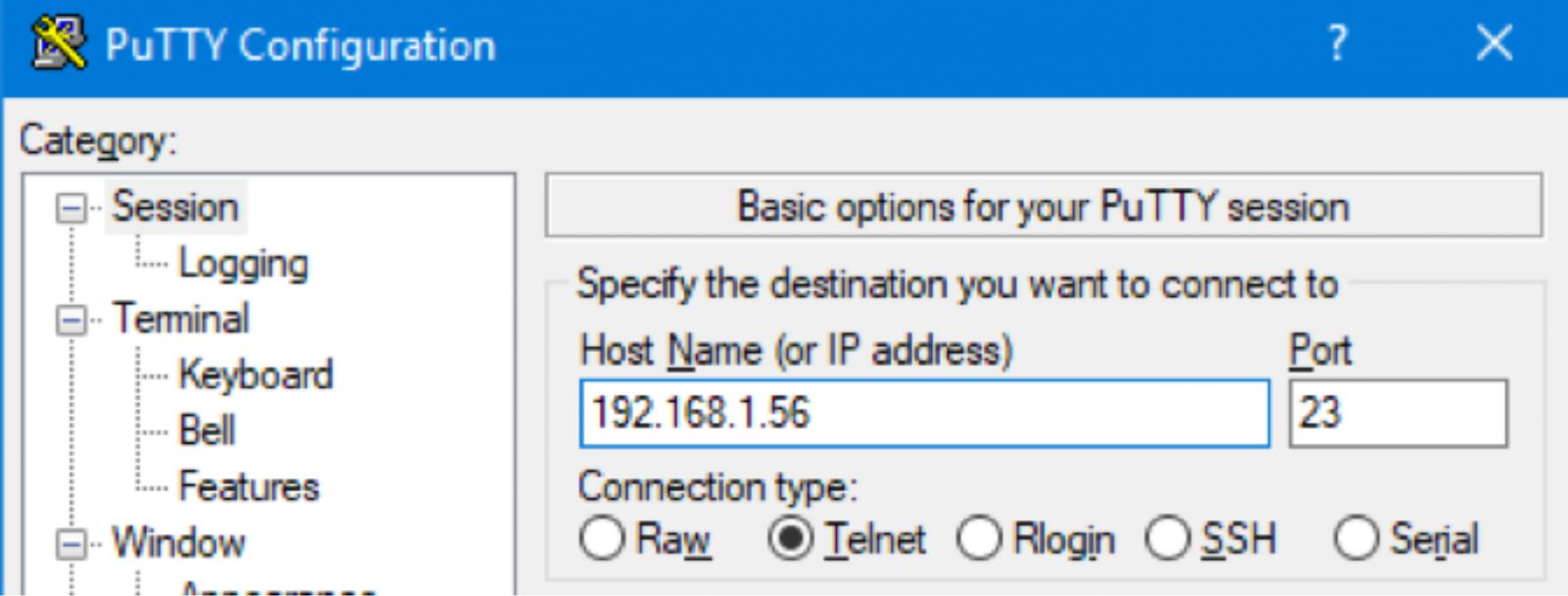

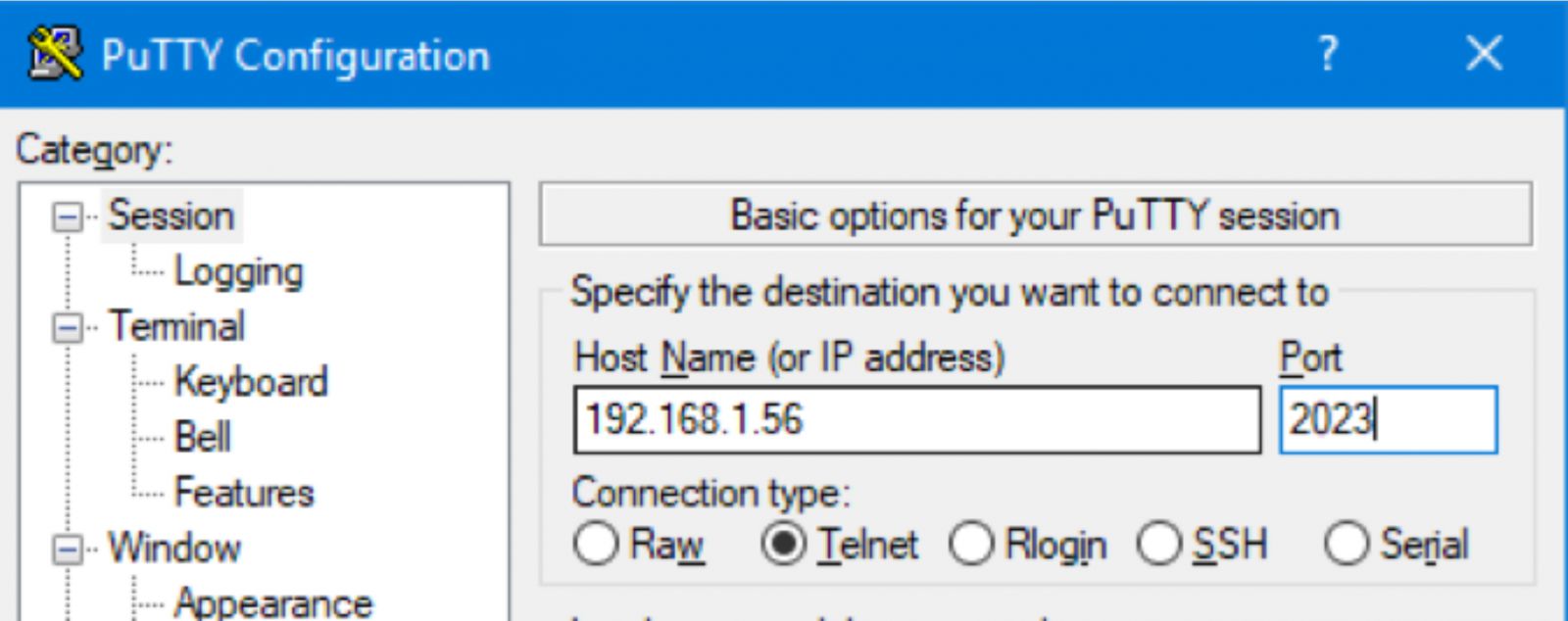

- Từ PC thuộc vùng Outside (trong trường hợp này có địa chỉ là 192.168.1.3) truy cập đến địa chỉ cổng Outside (trong trường hợp này là 192.168.1.56) với dịch vụ Telnet:

- Truy cập port 23 chuyển đến console của R1:

- Truy cập port 2023 chuyển đến console của R2:

- Thông tin bảng NAT:

ciscoasa# sh xlate

TCP PAT from dmz:172.16.10.11 23-23 to outside:192.168.1.56 23-23

flags srT idle 0:08:29 timeout 0:00:00

TCP PAT from dmz:172.16.10.12 23-23 to outside:192.168.1.56 2023-2023

flags srT idle 0:05:52 timeout 0:00:00

- Thông tin bảng trạng thái connection:

ciscoasa# sh conn

TCP outside 192.168.1.3:49608 dmz 172.16.10.12:23, idle 0:00:14, bytes 708, flags UIOB

TCP outside 192.168.1.3:49592 dmz 172.16.10.11:23, idle 0:00:11, bytes 708, flags UIOB

5. Cấu hình yêu cầu 6:

- Cấu hình Object:

object network NET_172.17.1.0

subnet 172.17.1.0 255.255.255.0

object network NET_172.18.1.0

subnet 172.18.1.0 255.255.255.0

- Cấu hình Manual NAT:

nat (inside,partner) source static NET_172.16.1.0 NET_172.17.1.0 destination static NET_172.18.1.0 NET_172.16.1.0

Kiểm tra:

- Thực hiện lệnh ping từ PC1 đến PC3 (được đại diện bởi địa chỉ 172.18.1.2):

PC1> ping 172.18.1.2

172.18.1.2 icmp_seq=1 timeout

172.18.1.2 icmp_seq=2 timeout

- Kiểm tra log trên ASA:

ciscoasa(config)# logging console 6 //Bật logging console

ciscoasa(config)# %ASA-6-110003: Routing failed to locate next hop for ICMP from inside:172.17.1.2/60394 to partner:172.16.1.2/0

- Kết quả sẽ không thành công do NAT trong trường hợp này sẽ bỏ qua kiểm tra bảng định tuyến global và forward gói ra cổng partner, tuy nhiên do không có thông tin next-hop để đến đích thuộc mạng remote là 172.16.1.0/24 nên gói sẽ bị drop.

- Sau khi thêm dòng route với AD là 10 để không đè lên route hợp lệ có sẵn trước đó:

route partner 172.16.1.0 255.255.255.0 10.0.0.2 10

- Lúc này lệnh ping sẽ thực hiện thành công:

PC1> ping 172.18.1.2

84 bytes from 172.18.1.2 icmp_seq=1 ttl=62 time=14.618 ms

84 bytes from 172.18.1.2 icmp_seq=2 ttl=62 time=6.987 ms

- Thông tin trạng thái:

ciscoasa(config)# sh local-host connection

Interface partner: 1 active, 1 maximum active, 0 denied

local host: <172.16.1.2>,

Conn:

ICMP partner 172.18.1.2(172.16.1.2):0 inside 172.16.1.2:4851, idle 0:00:00, bytes 112, flags

local host: <172.16.1.2>,

Conn:

ICMP partner 172.18.1.2(172.16.1.2):0 inside 172.16.1.2:4851, idle 0:00:00, bytes 112, flags

TRUNG TÂM WAREN